Частина 14 - ДОБАВЛЕННЯ

Для повного змісту всіх уроків натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть обговорені. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

У ARM збірці команд ми маємо три команди, які обробляють додавання, перша з яких ADD, друга ADC (Додавання з переносом) і остатня ADDS (Встановлення прапора). Цього тижня ми зосередимо увагу на ADD.

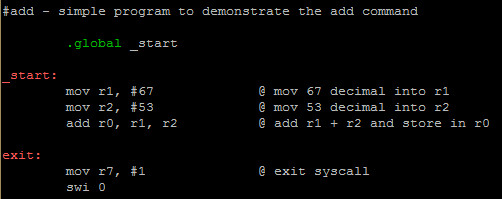

Давайте розглянемо приклад, щоб проілюструвати:

У цьому прикладі ми переміщаємо десяткове значення 67 в r1 і десяткове значення 53 в r2. Потім ми додаємо r1 і r2 і розміщуємо результат в r0.

"Що таке все це і чому мені це потрібно?"

Ця серія буде відрізнятися від будь-якої іншої в своєму класі. ARM

Мета цієї серії - взяти невеликі частини коду і побачити, що саме вони роблять. Якщо ви бажаєте зрозуміти, як відвернути бінарний або вірус будь-якого типу, дуже важливо, щоб ви розуміли основи. Навчання ARM збірки команд основ буде допомогти вам, коли ви відвернете iPhone або Android. Ця навчальна серія працюватиме над тим, щоб взяти дуже маленькі укусів коду і розповісти про:

1)Код: (У цьому місці) ми коротко розповідаємо про те, що робить код.

2)Дебаг: Ми розбиваємо бінарний файл в GDB Дебагері і крок за кроком проходимо кожну команду і бачимо, що саме вона робить щодо потоку програми, значення регістрів і прапорів.

3)Гек: Ми гекаємо частину коду, щоб зробити її робити те, чого ми хочемо!

Цей підхід дозволить вам витратити лише кілька хвилин кожної тижня, щоб добре зрозуміти, що відбувається за сценою.

Наступного тижня ми вийдемо на Дебагування ADD.