Частина 26 - Дебагування ASM 2 [Moving Дані між регістрів]

Для повного змісту змісту всіх уроків, будь ласка, натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть розглянуті. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

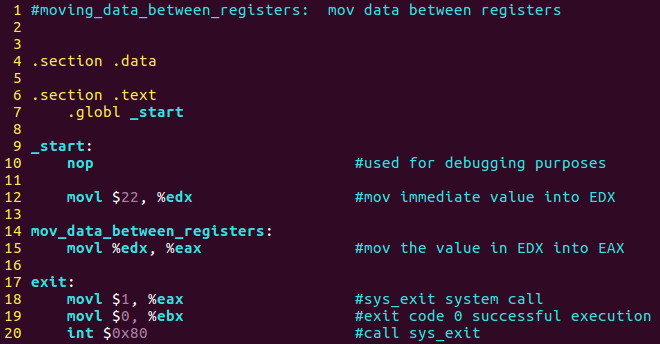

Давайте дебагуватимемо другий програмний код нижче:

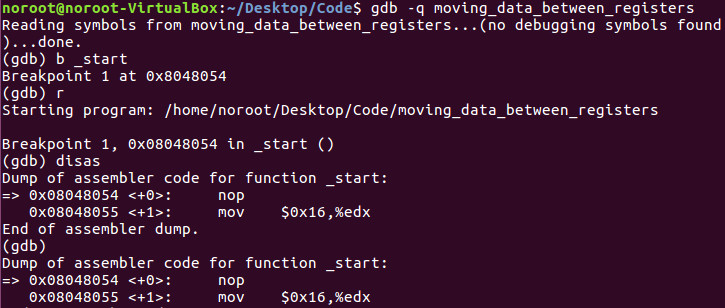

Давайте запустимо GDB і зупинимося на _start, виконанні бінарного файлу та розбору:

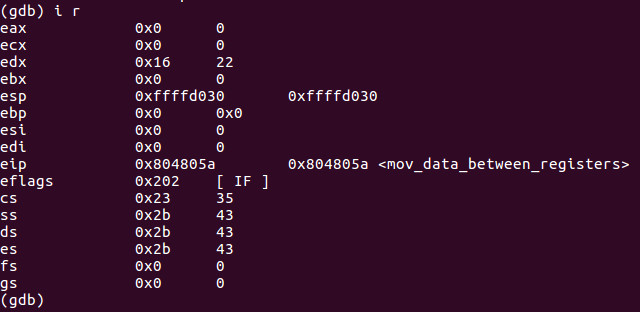

Тепер давайте si двічі та i r:

Як бачимо, значення 0x16 або 22 у десятковій системі числення успішно потрапило в EDX. Тепер давайте si знову.

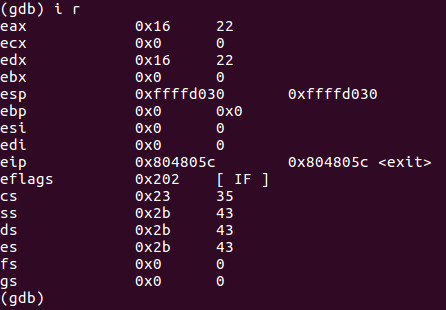

Як бачимо, ми успішно перемістили EDX в EAX.

Я чекаю на побачення з вами наступної тижня, коли ми розпочнемо хакінг нашого другого програми збірки!

Дякую за увагу!