Частина 38 - Дебагування ASM 6 [CMOV Інструкції]

Для повного змісту змісту всіх уроків, будь ласка, натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть розглянуті. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

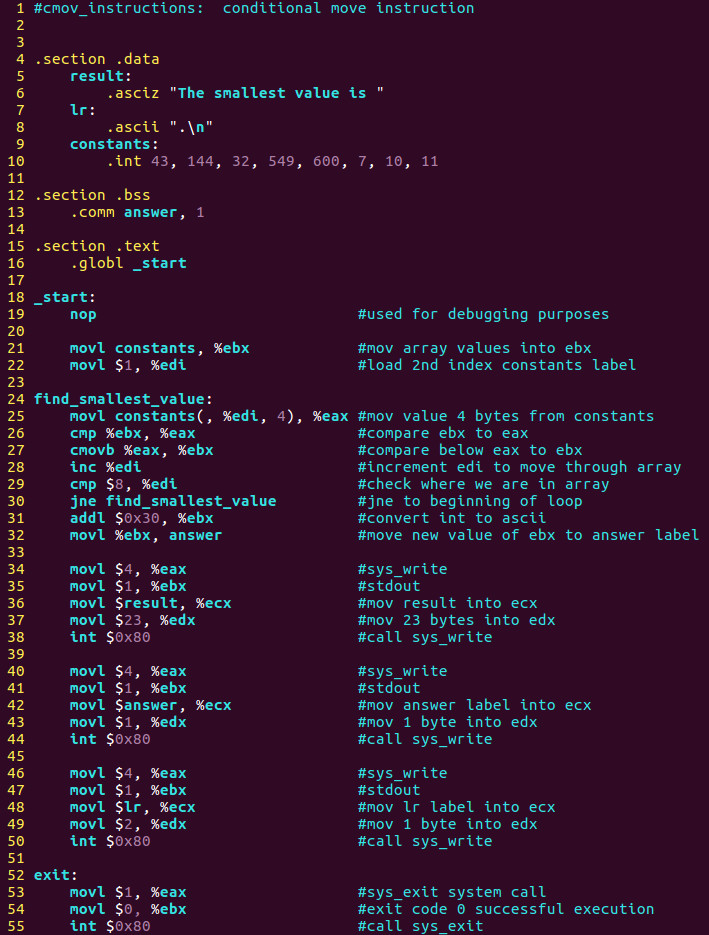

Давайте знову розглянемо деякий джерельний код.

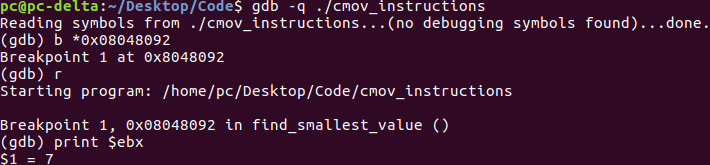

Давайте зупинимося на 0x08048092, який є рядком 31. Давайте зробимо r, щоб запустити, а потім введемо print $ebx. Ми побачимо значення 7.

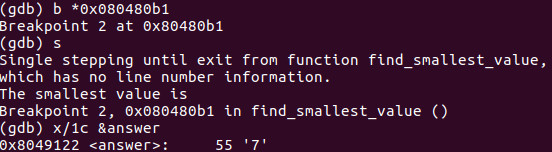

Окей, тепер давайте зупинимося на 0x080480b1, який є рядком 46. Пам'ятайте, коли ми досліджуємо значення answer, воно вже було перетворено на його еквівалент ascii, який можна вивести, тому щоб побачити значення ‘7’, потрібно ввести x/1c &answer.

Я чекаю на побачення з вами наступної тижня, коли ми розпочнемо вивчати наш шостий програму збірки!

Хочу побачити вас усіх наступної тижня, коли ми розпочнемо вивчати нашу шосту збірку програми!