Частина 25 – Хакінг SUB

Для повного змісту змісту всіх уроків, будь ласка, натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть обговорені. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

Як було зазначено, віднімання в ARM має чотири інструкції, які є SUB, SBC, RSB і RSC. Ми почнемо сьогодні з SUB.

Будь ласка, зверніть увагу, коли ви додаєте суфікс S на кінець кожного, наприклад, SUBS, SBCS, RSBS, RSCS, це вплине на флаги. Ми вже досить багато часу витратили на флаги в попередніх уроках, тому тепер ви повинні мати міцну базу знань щодо цього.

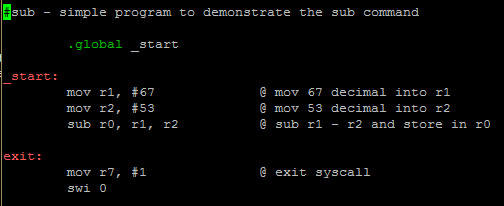

Давайте знову розглянемо наш приклад SUB:

Ми просто беремо 67 десятичне і переміщаємо його в r1 і 53 десятичне і переміщаємо його в r2 і віднімаємо r1 – r2 і розміщаємо результат в r0.

Давайте хакнемо.

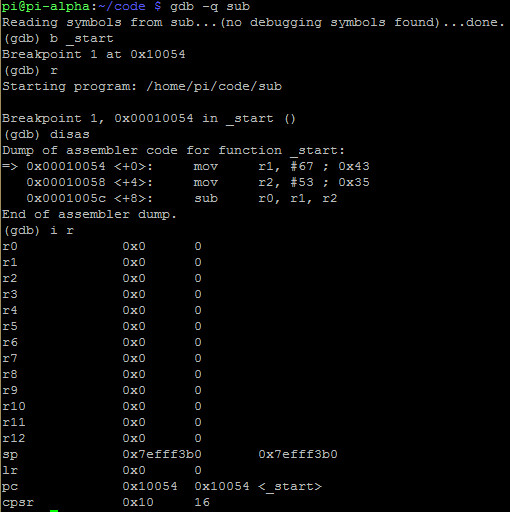

Як ми бачимо, регістрів чисто. Давайте пройдемося і побачимо, яку вартість r0 стає, коли ми зробимо трохи хакінгу.

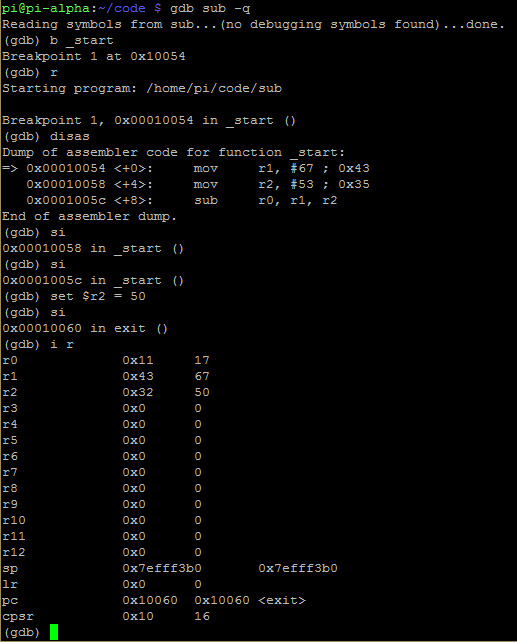

Як ви бачите вище, r0 тепер має десятичне 17, яке працює як очікувалося, оскільки ми хакнули значення r2 до десятичного 50 замість десятичного 53.

Я хочу подякувати вам усіх за участь у цій подорожі, щоб вивчити ARM Асемблер. Це закінчення серії, оскільки я закликаю вас усіх продовжувати працювати над тим, що ви вивчили, і продовжувати свій прогрес.

Цей навчальний матеріал мав на меті надати вам міцну основу в ARM Асемблері, і я вважаю, що ми зробили це. Дякую вам усіх, і я очікую побачити вас усіх майбутніми Реверс Інжинірінгами!