Частина 49 – Хакінг пост-декрементного оператора

Для повного змісту всіх уроків натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть розглянуті. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

Давайте ще раз переглянемо наш код.

#include <iostream>

int main(void) {

int myNumber = 16;

int myNewNumber = myNumber--;

std::cout << myNewNumber << std::endl;

std::cout << myNumber << std::endl;

return 0;

}

Давайте переглянемо попередній тижневий дебаг.

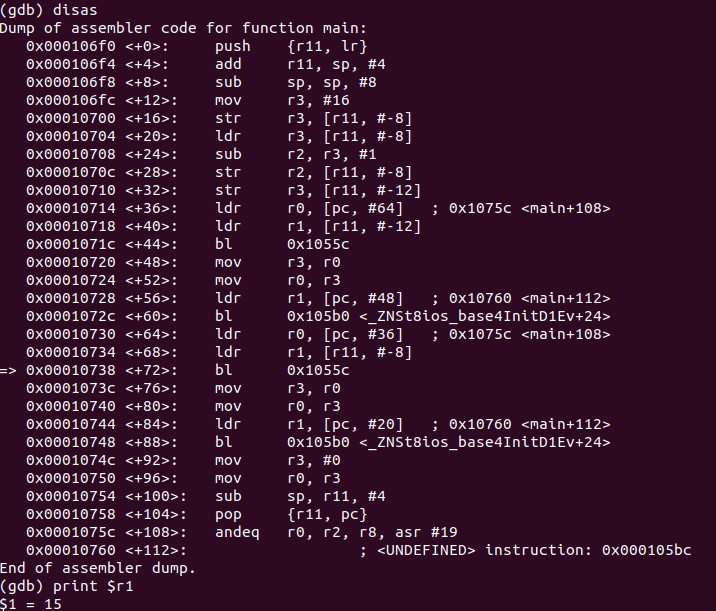

Як ми бачимо тут, значення в r1 на main+68 становить 15. Давайте хакнемо!

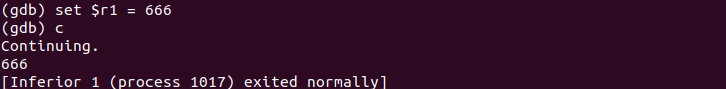

Як ми знову змінили виконання програми на свій розсуд. З кожним з цих уроків у розмірі байта ви продовжуєте краще розуміти процесор і як він взаємодіє з бінарним кодом.

Я сподіваюся, що ця серія надасть вам міцну основу для розуміння процесора ARM. Ця серія закінчується. Дякую всім за участь у цій подорожі!