Частина 33 - x64 Збірка [Part 7]

Для повного змісту змісту всіх уроків, будь ласка, натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть розглянуті. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

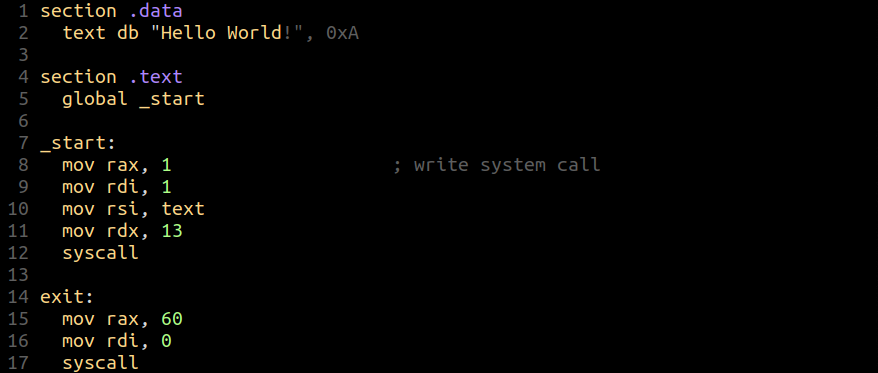

Давайте знову переглянемо наш код джерела.

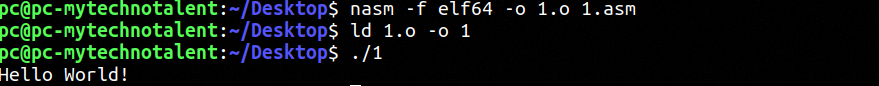

Давайте скомпілюємо...

Як ми вже бачили раніше, це створює нашу стрічку.

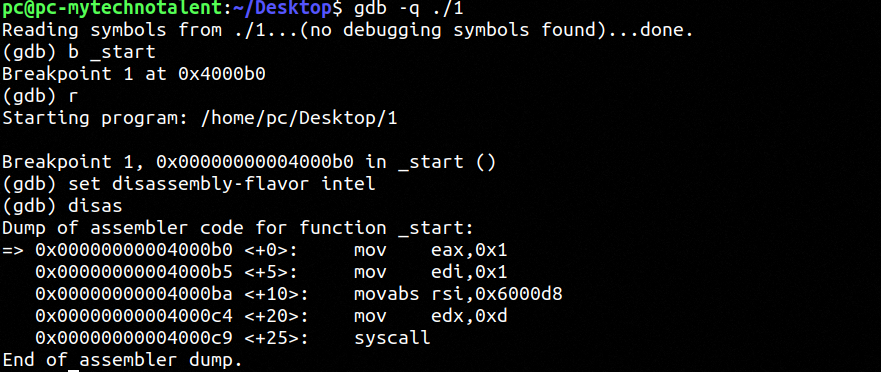

Ми відлагоджували і бачили, як стрічка переміщується в 0x6000d8 і потім в RSI.

Щоб підтвердити, ми можемо побачити стрічку на згаданій адресі. АТТЕНЦІЯ ДЛЯ КРАСНОГО!:)...

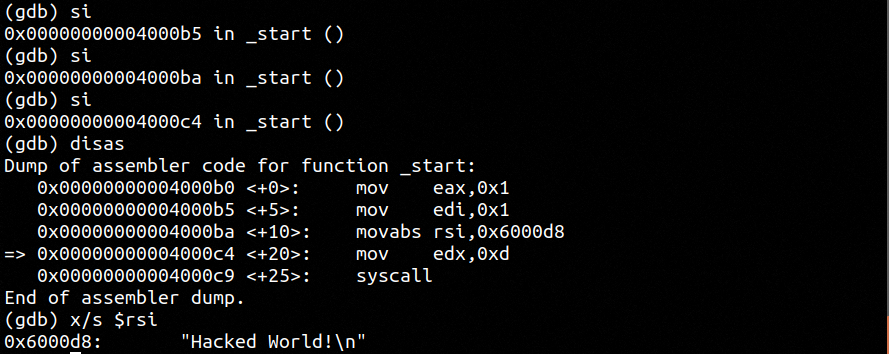

У цьому місці ми демонструємо, що маємо можливість просто хакнути і переозначити стрічку в пам'яті. Ми просто встановлюємо довжину байта char і встановлюємо нову стрічку.

Як ми бачимо, ми успішно змінили стрічку в пам'яті.

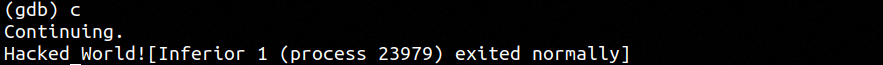

Ми продовжили і пройшли через бінарний файл і побачили, що наш хак продовжується через RSI.

Нарешті, коли ми запустили бінарний файл, ми побачили, що успішно хакнули його роботу. Це дуже простий приклад, але він показує силу справжнього розуміння збірки на цьому рівні. Інструменти GUI-відладчика також забезпечуватимуть цю функціональність, але я люблю використовувати командні інструменти, щоб вони можна було використовувати в кожному середовищі.

Мета цих інструментів - зрозуміти, як це робиться, і що шукати, коли ви професійно відтворюєте в реальному часі. Вам потрібно зрозуміти, як атакувальник може змінювати пам'ять і інструкції. Нам потрібні більше професійних RE's, щоб допомогти захистити інфраструктури по всьому світу, і надіяється, що ці уроки мотивують вас до кар'єри в такому напрямку.