Частина 27 - Хакінг ASM 2 [Moving Дані між реєстрами]

Для повного змісту змісту всіх уроків, будь ласка, натисніть нижче, оскільки це надасть вам короткий зміст кожного уроку, а також теми, які будуть розглянуті. https://github.com/mytechnotalent/Reverse-Engineering-Tutorial

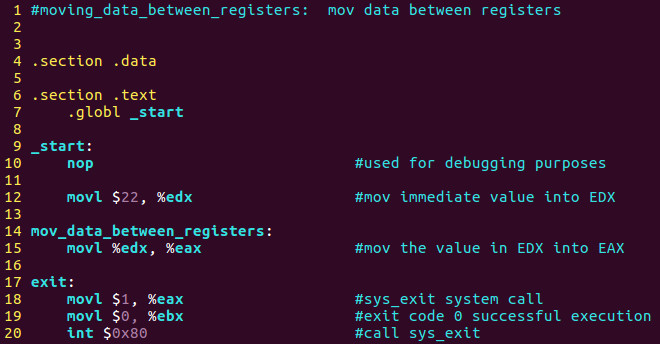

Давайте хакнемо другий програмний продукт нижче:

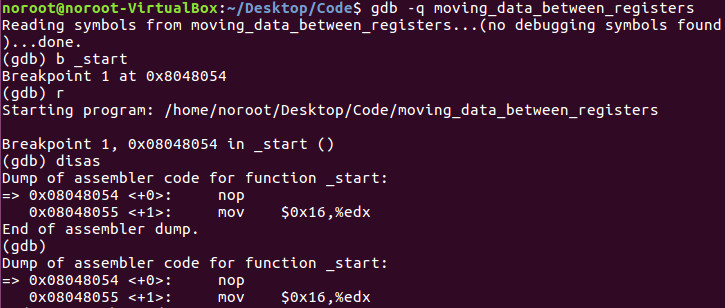

Давайте запустимо GDB і зупинимося на _start, виконати байновий і розібратися:

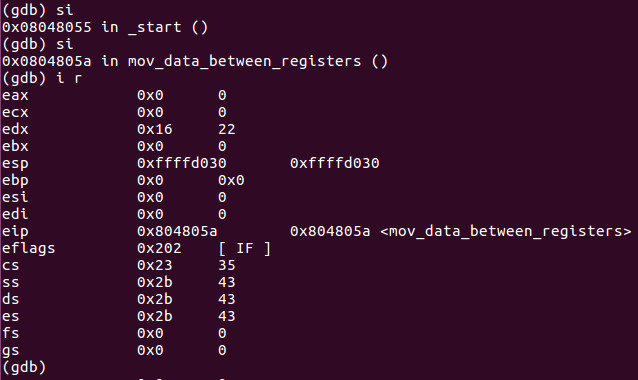

Тепер давайте si двічі і i r:

Як ми бачимо, значення 0x16 або 22 у десятковому вигляді було успішно введено в EDX. Це те, що ми зробили в попередньому урокі, але тут ми будемо хакнути це значення на щось інше.

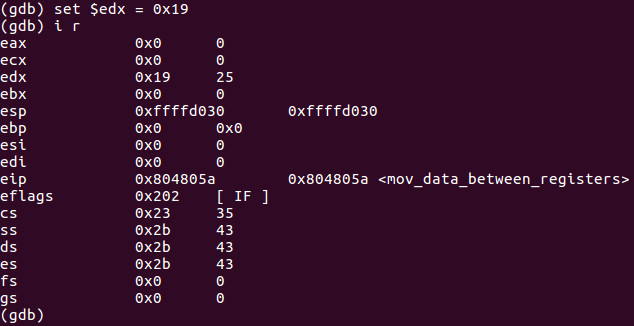

Ми можемо set $edx = 0x19 наприклад:

Як ви бачите, ми легко хакнули значення EDX на 0x19 або 25 у десятковому вигляді.

Мені здається, ви вже бачите дуже прості шаблони, оскільки ми починаємо вивчати дуже прості програми мовою ассемблера. Ключем є розуміння, як змінювати значення і інструкції, щоб мати повний контроль над біном.

Ми продовжимо рухатися дуже повільно протягом решти цього навчального курсу, оскільки моя мета — надати кожному дуже малий укус прикладів, як зрозуміти x86 мову ассемблера.

Я чекаю на всіх вас наступної тижня, коли ми розпочнемо писати наш третій програмний продукт мовою ассемблера!